Dalla pagina Honeypot puoi gestire i tuoi dispositivi.

Come spiegato nella documentazione di architettura, i dispositivi nella tua rete agiscono come proxy L3 trasparenti e a senso unico verso l’infrastruttura Hoxey. In questa pagina puoi gestire il modo in cui questo comportamento viene adottato.

Gestione degli Honeypot

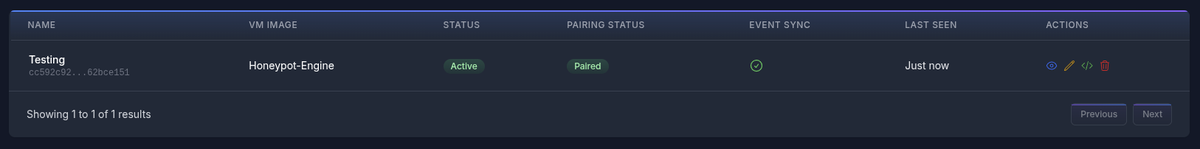

Nella sezione principale è presente un elenco dei dispositivi e del loro stato attuale. Per ciascun dispositivo puoi visualizzare:

- Name, un nome personalizzato assegnato al dispositivo per facilitarne l’identificazione.

- VM Image, il template (modello della macchina virtuale) attualmente utilizzato dal dispositivo, ovvero quale server fittizio sta impersonando.

- Status definisce il comportamento corrente del dispositivo:

- Active/Inactive indica se il dispositivo è online o meno ed è in grado di raggiungere i nostri server.

- Suspended indica che il dispositivo è stato disabilitato manualmente da personale Hoxey.

- Pairing Status definisce lo stato di salute dell’associazione con la VM assegnata. Il ciclo di vita è il seguente:

- Terminated, il dispositivo non ha un pairing attivo.

- Pairing, il dispositivo ha richiesto un pairing ed è in attesa della risposta dell’Orchestrator.

- Paired, il dispositivo è correttamente associato e funziona come previsto. Questo dovrebbe essere lo stato normale.

- Unhealthy, il dispositivo riesce a raggiungere l’Orchestrator, ma segnala che la VM non è raggiungibile. Se questo stato persiste, viene automaticamente riportato a Terminated e il ciclo ricomincia.

- Event Sync è un controllo di coerenza sulla capacità di comunicazione tra dispositivo, orchestrator e dashboard. Dovrebbe sempre risultare con un segno di spunta.

- Last Seen indica il tempo trascorso dall’ultima volta in cui il dispositivo ha contattato i nostri server. Dopo un certo periodo di tempo, lo Status del dispositivo viene impostato su Inactive.

Come nel resto della interfaccia utente, sono disponibili le azioni applicabili: View, Edit e le scorciatoie per VM Init Script e Destroy VM.

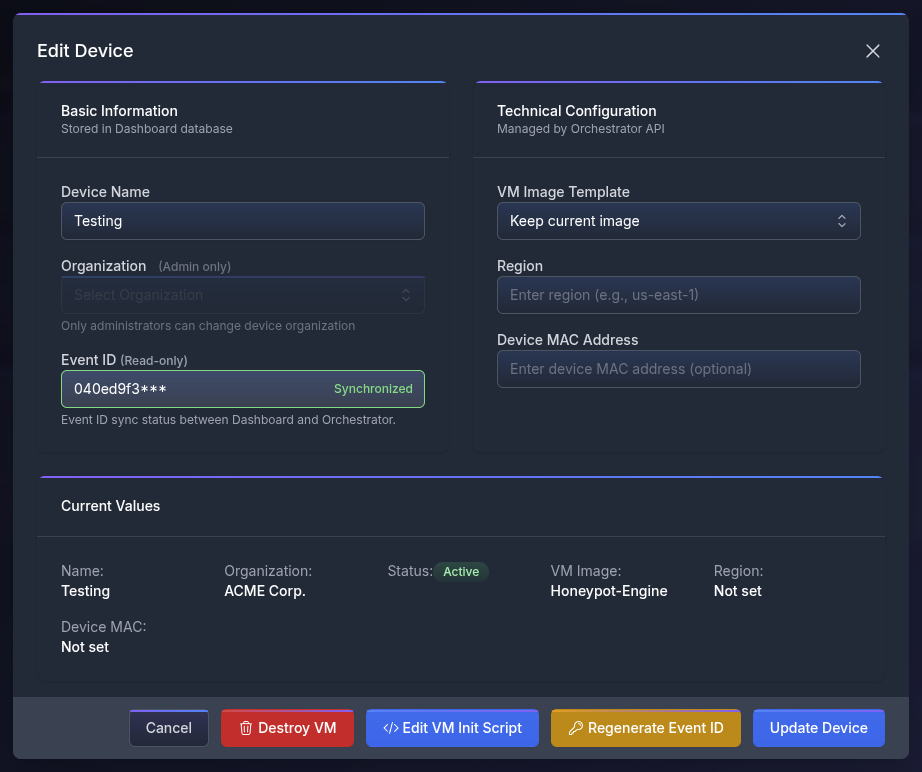

Nel Edit modal puoi gestire completamente il dispositivo, modificando il nome, il modello della VM, la regione e il Device MAC Address, oltre a eseguire operazioni speciali come la distruzione della VM, la modifica dello Script di inizializzazione e la rigenerazione dell’Event ID.

Destroy VM

Questo pulsante richiede la distruzione della VM attualmente associata.

Come specificato in precedenza, questa operazione forza il dispositivo a richiedere una nuova VM. È necessaria quando viene modificato un parametro, ad esempio il VM Image Template, il Device MAC Address o il VM Init Script.

Puoi considerare la distruzione della VM come un riavvio forzato, tenendo però presente che la VM è effimera e che, una volta distrutta, non è più possibile effettuare analisi forensi sul disco.

Dopo la distruzione della VM, il dispositivo ne riceve una nuova dopo circa 30 secondi.

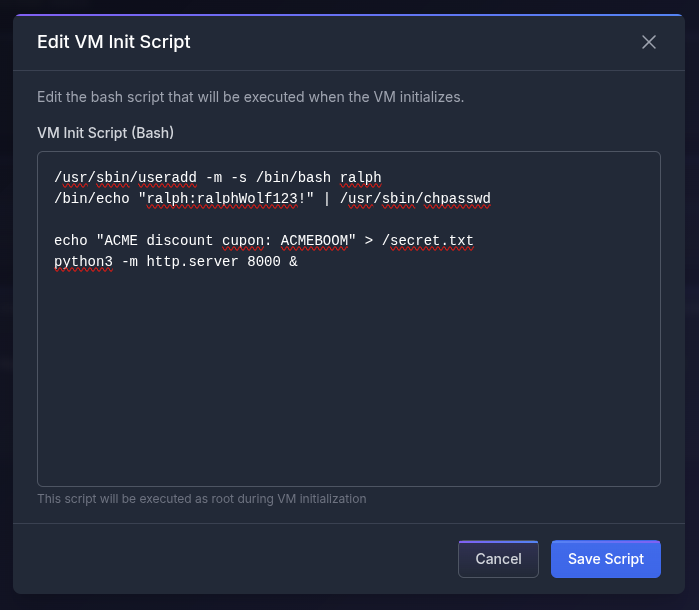

Edit VM Init Script

Questa funzionalità ti consente di personalizzare completamente il dispositivo. Gli utilizzi più comuni includono:

- Creazione di file e utenti personalizzati coerenti con la tua infrastruttura interna e i tuoi pattern.

- Installazione di servizi aggiuntivi sul dispositivo per aumentare le capacità di deception.

- Installazione di agent di terze parti (come collector SIEM) e/o inoltro dei log di sistema verso altre destinazioni.

- Inserimento di account di gestione per accedere e ispezionare la VM (leggere i TOS).

Il linguaggio di scripting utilizzato è quello predefinito del sistema operativo del template (solitamente bash) ed è eseguito con privilegi di root. È previsto un limite di 10.000 caratteri, ma nulla impedisce allo script di scaricare ulteriore codice da sorgenti di terze parti.

Alcune azioni sono vietate. Come regola generale, la potenza di calcolo della VM NON può essere utilizzata per altri scopi. Usa il buon senso o fai riferimento ai TOS.

WARNING: in caso di compromissione, un attaccante può leggere il VM Init Script. NON inserire segreti al suo interno.

Regenerate Event ID

L’Event ID è un token di autenticazione e autorizzazione utilizzato per sincronizzare Device, Orchestrator e Dashboard. Viene usato, ad esempio, per recuperare il VM Init Script e inviare gli alert di sicurezza.

In caso di compromissione, un attaccante può recuperare il token e utilizzarlo per generare falsi eventi e compromettere il servizio. Raccomandiamo vivamente di rigenerare l’Event ID dopo un attacco all’honeypot.

Device MAC Address

Sebbene completamente opzionale, questo campo viene utilizzato per chiedere al dispositivo di modificare il proprio MAC address (MAC spoofing).

I MAC address sono univoci e assegnati dal produttore dell’hardware. Operano al Networking Layer 2 e rappresentano quindi l’unica informazione che non possiamo falsificare dalla VM.

Vedere un MAC address di una micro board su un Enterprise Backup Server può insospettire un intruso esperto.

È quindi consigliato associare un MAC address credibile al template scelto.

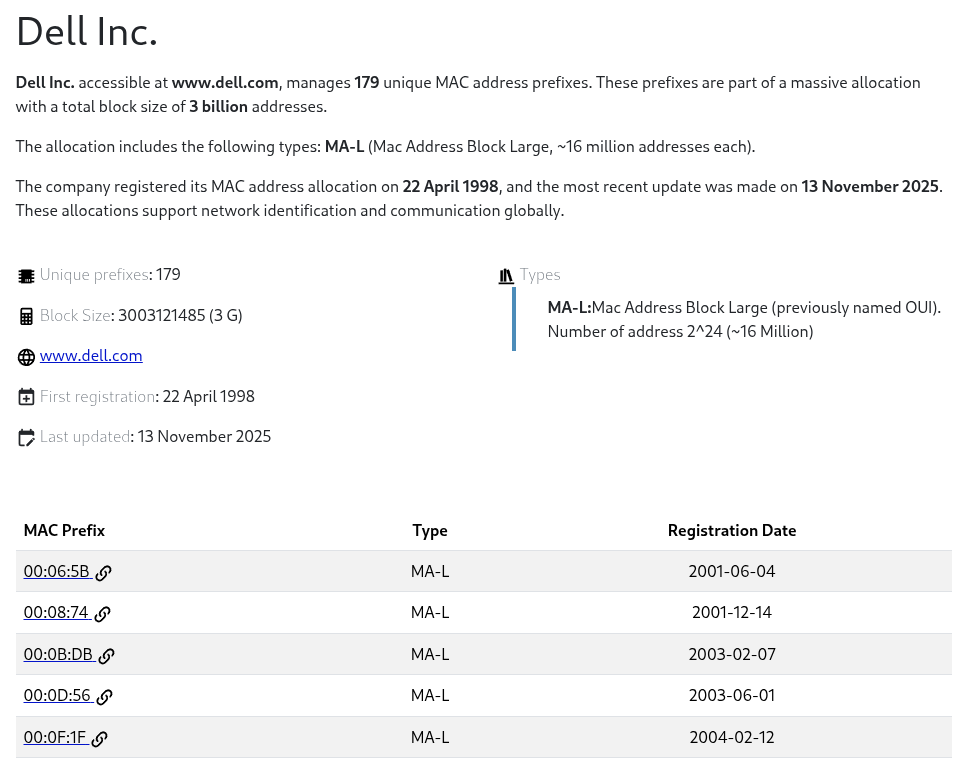

Un MAC address è composto da 6 byte di informazione, rappresentati in esadecimale e separati da due punti. Ad esempio: 1A:2B:3C:4D:5E:6F

I primi 3 byte costituiscono l’OUI (1A:2B:3C) e identificano il vendor. Sono riservati dall’Institute of Electrical and Electronics Engineers (standard IEEE 802), mentre gli ultimi 3 (4D:5E:6F) identificano la NIC del dispositivo e sono assegnati dal produttore.

Se non sai come procedere, cerca il vendor desiderato, copia i primi 3 byte e aggiungine altri 3 in modo casuale.

Gli ultimi 3 devono essere composti da due cifre comprese tra 0 e 9 o tra A e F, separate da due punti.

12:34:56 è validoA1:B2:C3 è validoAA:BB:CC è validoG1:H2:I3 NON è valido perché G, H e I NON rappresentano valori esadecimali (sono ammessi solo A, B, C, D, E, F).

INFO: puoi aprire un ticket in qualsiasi momento per ricevere supporto!

ATTENZIONE: un conflitto di MAC (due dispositivi con lo stesso MAC nella stessa rete) causa problemi temporanei. Le probabilità che ciò accada sono estremamente basse; consigliamo comunque di verificare che il MAC scelto sia disponibile. In caso di problemi, è sufficiente cambiare il MAC del dispositivo Hoxey e distruggere la VM per applicare la modifica.

NOTA: NON forniamo dispositivi con MAC address già spoofati per due motivi:

- Un MAC credibile dipende dal template, e non sappiamo quale template verrà utilizzato.

- Legalmente non possiamo falsificare il MAC riservato di un altro vendor in una rete che non possediamo o controlliamo senza autorizzazione. Sei libero di modificare arbitrariamente i MAC address nella tua rete o di autorizzarci a farlo.